Hace ya algún tiempo escribí una entrada en la que enseñaba a detectar si teniamos algún intruso en nuestra red WiFi pero sólo era para entornos Windows, dado a que muchos usuarios también me lo han pedido para Linux he decidido hacer este tutorial para el sistema Linux.

En mi caso he utilizado Linux Mint, pero se puede utilizar cualquier otra distro (está claro que si utilizamos Open Suse no podremos utilizar el apt-get para instalar los programas). Lo primero he de decir que en Linux cómo es normal en casi todas las tareas son menos gráficas y por lo cual menos amigable… pero esa es la esencia de Linux, la terminal.

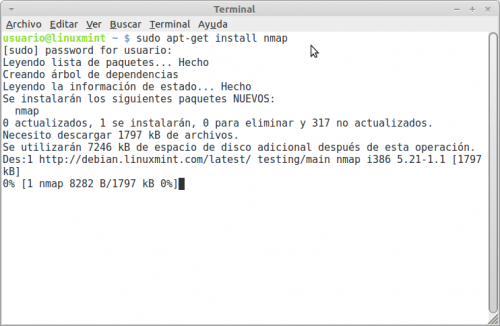

Lo más importante es tener claro que equipos tenemos conectados a nuestra red (móvil, tablet, consola…) y que IP tienen para que no creamos en falsos positivos, también es aconsejable ver en que red trabajamos. Una vez que tenemos todo apuntado procederemos a instalar en el equipo la herramienta de red nmap, es una de las herramientas más potentes en cuanto análisis de redes en Linux y tiene gran cantidad de parámetros, un día de estos dedicare otro post a esta herramienta.

sudo apt-get update && sudo apt-get install nmap

Cuando terminemos la instalación debemos asegurarnos la red en la que trabajamos, el comando ifconfig nos lo mostrará. En mi caso la ip que tengo asignada es la 192.168.1.34 así que estoy en la red 192.168.1.0 con la máscara de subred 255.255.255.0 que de forma canónica sería /24

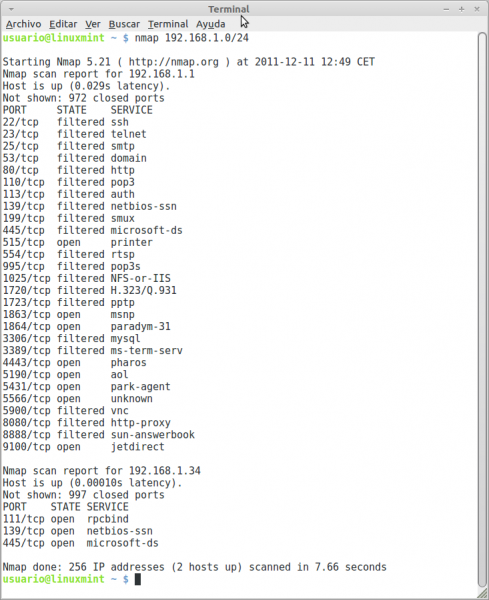

El siguiente comando que pondremos será para comenzar con el escaneo en la red indicada.

nmap 192.168.1.0/24

Esperamos un poco y veremos lo siguiente:

Cómo podemos ver nos ha encontrado dos host up (que están actualmente conectados), pero en realidad es solo uno puesto que el primero con IP 192.168.1.1 es el router y el otro que aparece mas abajo con IP 192.168.1.34 es mi equipo, por lo cual solamente hay un host(equipo) conectado a nuestra red.

Cómo podéis observar tambien se muestran los puertos abiertos de cada host, por lo que podríais realizar un ataque al vecino… bueno, paro que no quiero seguir dando ideas 😈

Buenas, Primero felicitaros por la web. Me ha gustado mucho y la verdad me sorprende que no tengais más comentarios. La verdad es que estoy pensando en hacer algo similar a lo que haceis vosotros.

Si vamos al grano. nmap me funciona bien. Pero me podrias indicar pq debo introducir la máscara de subred en el comando. Es para indicarle el número de equipos de tiene la red?

Es decir si pusiera por ejemplo

nmap 192.168.2.1/255.255.255.0

(hay un escaneo de 255 ip)

Si pusiera 192.168.2.1/255.255.255.231

(hay un escaneo de 24 ip)

grácias por todo

Gracias por tu comentario.

Respecto a nmap y la máscara de subred es para que el programa como bien dices escanee un numero de ips.

Ten en cuenta que el numero de ip no tiene porque corresponder con la subred, yo puedo ponerle a 192.168.1.35 la máscara 255.0.0.0 y no por ello voy a salir a la red WAN (internet) con esa IP.

Saludos

Antonio. No acabo de comprender lo que me dices.

entiendo que si la mascara de subed es 255.0.0.0 tu puedes tener cualquiera de estas IP:

Considerando que la puerta de entrada es 192.168.1.1

192.168.1.1 al 192.168.1.16777216

Y entiendo que en el caso de disponer de tantos equipos todos deberían disponer de las misma máscara de red. (255.0.0.0)

Si por ejemplo tuviera 4 ordenadores conectados al mismo router y en 2 de ellos pusiera una mascara de subred (255.255.255.0) y en los otros dos otra (255.0.0.0), que pasaría?

habrían 2 redes? o solo habría una red?

Con el comando sudo nmap 192.168.1.1/24 solo se escanearan unas pocas ip de todas las que hay, no?

hago la pregunta pq alguien quizás se puede conectar a tu router con una máscara de red diferente a la tuya y si esto pasa y hacemos un nmap 192.168.1.1/24 podría ser que no lo detectemos. no?

gracias por tu ayuda. Esto en un foro normal y corriente podría resultar bastante difícil entenderlo ya que a menudo te encuentras con opiniones que no ligan las unas con las otras.

jajajajajajajajajajajajajajajajajajaja, morí con el «192.168.1.1 al 192.168.1.16777216», supongo que despues de dos años ya encontraste la solución a tu duda….

Nmap es una herramienta para auditorías de seguridad. Usarla para sólo para ver ips activas en la red es como matar moscas a cañonazos. De todas formas un intruso que se infiltra en una red wifi usa las tablas arp para cambiar la equivalencia mac – ip. Si le ha salido bien sólo te saldrá una ip aunque en realidad sean dos pc «usando» la misma.

Os recomiendo leeros esto

[url] http://www.pcactual.com/articulo/zona_practica/paso_a_paso/4376/consejos_para_detectar_neutralizar_intrusos_red_wifi.html [url]

P.D. puf y eso que solo entré por el programita pa ver la tele ;P

Es verdad lo que dice Jose. Si en realidad queres auditar tu propia red no uses smap. Para ello podes bajar todas las aplicaciones de Back Track 5r2 que es la ultima, pero saber hacerlo sino te tira fallos; en sistecis, es lo mejor que hay para ello. Inclusive puede detectar cualquier ingreso en modo monitor ( que es a lo se refiere Jose ). JE;JE;JE;JE !!!!!!

Tambien sirve para hackear redes !!!!!!

Próximamente espero poder hacer un par de tutoriales sobre Back Track ya que es una distro realmente últil.

Un saludo.

jajajajajajaja

» Con el comando sudo nmap 192.168.1.1/24 solo se escanearan unas pocas ip de todas las que hay »

no sabia los comandos de nmap jajajajajajaja

no entiendo de adonde ssale

el /24 a mi m detectó 5 o sea el router y 4 mas que serian mi pc la laptop de mi hermano y los celulares de ambos.